سرویس جهان حلقه وصل - ضربه سنگین گروه عصای موسی به رژیم صهیونیستی که هفته گذشته در سرخط رسانههای بینالمللی قرار گرفت منجر به واکنشها و انتقادهای شدید رسانههای صهیونیستی شد. در این گزارش به بررسی تحلیلها و ارزیابی رسانهها و منابع اسرائیلی از این عملیات بزرگ سایبری پرداخته خواهد شد. حمله انجام شده توسط گروهی از هکرها که خود را عصای موسی نامیدهاند، رایانهها و شبکههای دیجیتال را هدف گرفته و توجه شهروندان اسراییلی را پس از انتشار اطلاعات صدها نفر از سربازان اشغالگر اسراییلی به خود جلب کرده است.

مخاطبان گرامی، آنچه در ادامه میخوانید صرفاً ترجمه گزیده گزارشها و مقالات مذکور است و محتوا و ادعاهای مطرحشده در این گزارش صرفاً جهت تحلیل و بررسی رویکردها و دیدگاههای اندیشکدههای غربی منتشر شده است و هرگونه ادعا و القائات احتمالی این مقالات هرگز مورد تأیید حلقه وصل نیست.

امنیت تشکیلات نظامی اسراییل با خطر بزرگی مواجه شده است

بر اساس ادعای رسانههای صهیونیستی هکرهای موسوم به عصای موسی، اطلاعات مربوط به سربازان و افسران اسراییلی را که در خط مقدم جنگ سایبری تلآویو در فضای دیجیتال هستند، منتشر و امنیت تشکیلات نظامی اسراییل را با خطر بزرگی مواجه کردهاند.

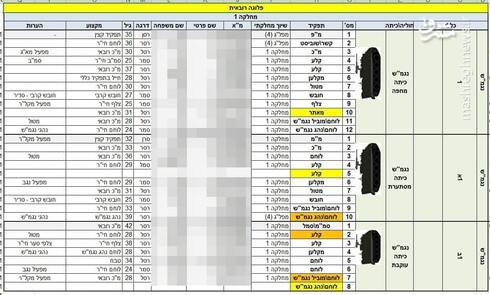

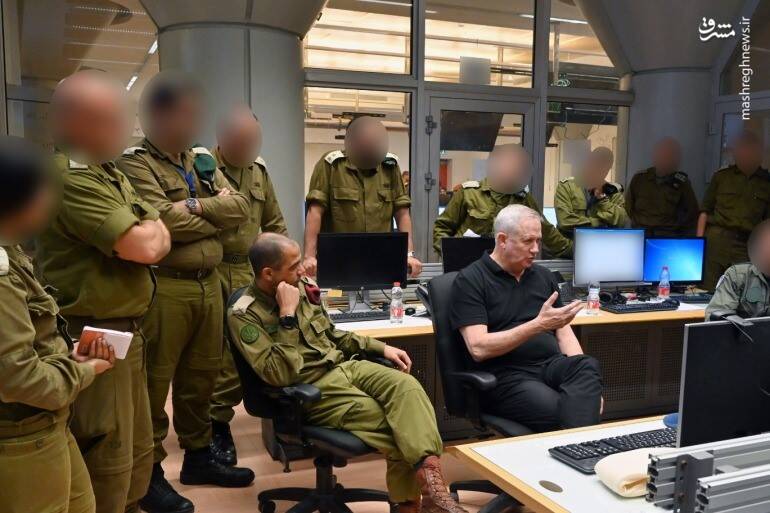

هکرهای عصای موسی دامنه حملات خود به ارتش اسراییل را افزایش دادهاند و فایلهای حاوی اطلاعات و جزییات مربوط به صدها افسر و دانشجوی مدارس نظامی همراه با تصاویر شخصی بنی گانتس، وزیر دفاع اسرائیل و تهدید در مورد زیر نظر بودن وی را منتشر کردهاند.

این گروه اخیراً مجموعهای از بانکهای اطلاعاتی هک شده حاوی دادههای هزاران اسراییلی از رایانههای متعلق به شرکتهای خصوصی اسراییلی را منتشر کرده است. این منابع مدعی شدند ارزیابی دولت اسرائیل نشان میدهد که این گروه ایرانی بوده و هدف آنها تأثیرگذاری بر افکار عمومی شهروندان اسرائیلیها بوده است.

استخدام زنان اسرائیلی در ارتش به اصطلاح سایبری برای ردیابی و مقابله با حملات هکرها

- افشای جزئیات یگانها و افسران

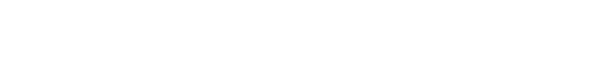

نشت اطلاعات افسران ارتش اسرائیل نشان میدهد که جنگ سایبری به راه افتاده توسط تلآویو در فضای دیجیتال، دامن آنها را گرفته و پیامدهایی برای امنیت سازمان نظامی این رژیم به دنبال آورده است. فایلهای هک شده در شبکه دارک نت و در گروههای تلگرام شامل جزئیات گردان رزمی آلفون و مکانها و برنامههای آموزشی آنان بوده است.

هکرها همچنین اسامی سربازان انتخاب شده برای پیوستن به یگانهای رزمی و اطلاعاتی از جمله نام و آدرس صدها سرباز، محل سکونت، تلفنهای همراه و حسابهای ایمیل آنها و همچنین اطلاعات شخصی و درجههای نظامی برخی از نیروهای ذخیره را منتشر کردند.

به گزارش وبسایت روزنامه یدیعوت آحارونوت، فایلهای هک شده حاوی جزئیات اطلاعات مربوط به هزاران مرد جوان مشغول به خدمت در ارتش و نهادهای امنیتی است. به دنبال این نشت، اطلاعات شخصی حساس مربوط به وضعیت روحی و اجتماعی سربازان و همچنین مردان جوان شرکت کننده در طرح تشویق به خدمت سربازی و خدمت در ارتش اسرائیل فاش شده است.

- تداوم جنگ

همراه با اطلاعات جدید افشا شده، پیامهایی منتشر شده است که شاخصترین آنها عبارتند از: ما به مبارزه ادامه میدهیم تا جنایات پنهان شما را فاش کنیم... پایان شما در نبرد خواهد بود. ما شما را تعقیب میکنیم و همه جا شما را دنبال میکنیم... این تازه شروع کار است.

این گروه هکر با اشاره به گانتس، وزیر دفاع اسرائیل نوشته است: ما همه تصمیمات شما را میدانیم، ما هدف را منهدم خواهیم کرد، چرا که گزارشهای محرمانه وزارت ارتش و گانتس و همچنین اطلاعات برنامههای عملیاتی، نقشهها، اطلاعات مکان یگانها و نیروها و نامههای آنها را در اختیار داریم... ما این اطلاعات را با جزییات آنها برای اطلاع همه دنیا از جنایتهای شما منتشر خواهیم کرد.

رژیم اشغالگر اسراییل، محدودیتهایی را برای سربازان و افسران اعمال میکند و استفاده از اینترنت غیرنظامی را در طول خدمت سربازی ممنوع خواهد کرد.

- خطر و ایمن سازی

ایال آلیما، تحلیلگر حوزه نظامی و امنیتی در گفتگو با شبکه کان اسرائیل معتقد است که هک کردن حسابهای سربازان یا افسران ارتش اسرائیل، تهدیدی برای امنیت سازمان ارتش است. وی اعلام کرده که نزدیک به ۳ سال است که هک شدن اطلاعات در میان برخی از سربازان و افسران ادامه دارد.

آلیما در گفتگو با شبکه الجزیره اعلام کرد که اقدامات ارتش در مورد جزئیات و گستره عملیات هک که برخی از سربازان و افسران را هدف قرار داده، محرمانه است. در همین حال، ارتش اسرائیل کمپینهای آگاهی بخشی را در میان سربازان خود به منظور افزایش امنیت تلفنهای همراه و اطمینان از استفاده ایمن از تلفنها را افزایش داده است.

این تحلیلگر نظامی در مورد پیامدهای هک اخیر که منتسب به هکرهای ایرانی شده، میگوید: این اقدام نشان میدهد که ارتش اسرائیل هنوز موفق به ایمنسازی سربازان خود و جلوگیری از نفوذ و نشت اطلاعات نشده است، بلکه در اعمال محدودیتهایی که مانع از اقدامات هکرها و انتشار محتواهای امنیتی یا نظامی در اینترنت غیرنظامی میگردد، کوتاهی کرده است.

- مجازاتهایی برای قربانیان هک

به گفته آلیما، نفوذ اخیر نشان دهنده تلاشهای طرفهای خارجی به نمایندگی از ایران، حزبالله و حماس برای کنترل تلفنهای همراه و رایانههای سربازان اسرائیلی است. این تحلیلگر نظامی در مورد تلاشهای ارتش برای کاهش تعداد هک حسابهای سربازان و افسران هنگام استفاده از اینترنت گفت: ارتش اسرائیل با اعمال مجازاتهایی برای سربازان و افسرانی که از طریق شبکههای حاوی مطالب جنسی، فریب میخورند و یا هکرها در تلاش برای باجگیری از آنها برای به دست آوردن اطلاعات امنیتی و نظامی هستند، به دنبال ایجاد شرایطی بازدارنده است.

او میگوید: نفوذ جدید را باید در کنار موفقیت گروههای هکر خارجی در نفوذ به شبکههای اینترنتی بانکی، بهداشتی و تجاری غیرنظامی اسرائیل که اخیراً فاش گردید، بررسی کرد.

هکرهای ایرانی جزئیات اطلاعات مربوط به صدها سرباز ارتش اسرائیل را منتشر کردند

- اقدامات پیشگیرانه

این تحلیلگر نظامی در خصوص افشای اطلاعات برخی از سربازان و افسران از طریق اینترنت غیرنظامی میگوید: این شرایط، امنیت ارتش اسرائیل را تهدید میکند که لازم است اقدامات پیشگیرانه و محدودیتهایی را برای محدود کردن استفاده از اینترنت غیرنظامی در طول خدمت سربازی اعمال گردد. همچنین باید از ورود تلفنهای همراه یا رایانههای شخصی به اتاقهای جلسات نظامی و پادگانها و یا مناطق دارای فعالیتهای امنیتی جلوگیری شود.

با وجود محرمانه بودن نظارت سازمانهای نظامی بر حملات الکترونیکی که نهادهای نظامی را هدف قرار میدهند، آلیما میگوید که سازمان موسوم به «ارتش الکترونیک» شبانهروز با حملات الکترونیکی با هدف نفوذ و هک کردن شبکه نظامی که تهدیدی برای امنیت ملی اسرائیل است، مقابله میکند.

وی میگوید: ارتش با وجود تلاشهای مستمر برای تقویت اینترنت نظامی و جلوگیری از درز اطلاعات و نقض امنیتی، موفق به جلوگیری از نفوذ و هک تلفن برخی از سربازان و افسران نشده است که قوانین امنیتی و ایمنی را رعایت نکرده و همچنان به این اقدامات خود برای استفاده از اینترنت و انتشار محتوای امنیتی ادامه دادهاند.

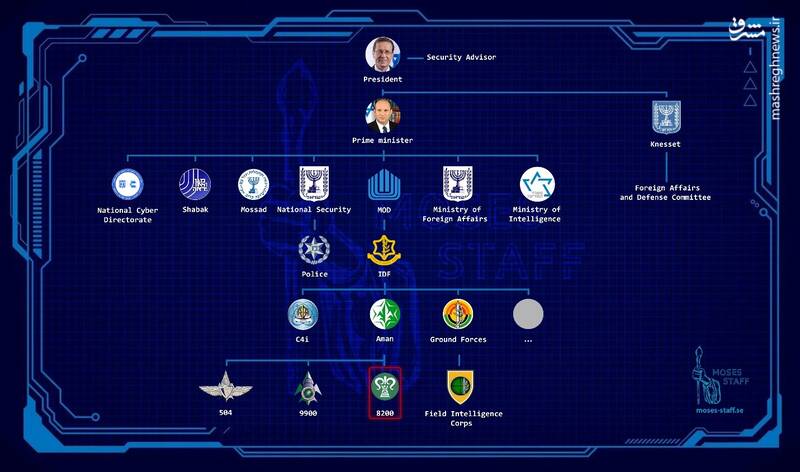

هک واحد ۸۲۰۰ رژیم صهیونیستی توسط عصای موسی

- زنگ خطر برای امنیت ملی اسرائیل

اسامه ابوعبید، کارشناس امنیت اطلاعات و متخصص مبارزه با جرائم سایبری میگوید: اسرائیل یک شبکه اینترنتی نظامی برای ارتش خود اختصاص داده و از واحد ۸۲۰۰ استفاده میکند که یک ارتش الکترونیکی بوده تا ماهیت محرمانه کار و فعالیت آن در جنگ سایبری جاری آن در خاورمیانه حفظ شود. اما طبق ادعای هکرهای عصای عیسی، آنها توانستهاند واحد ۸۲۰۰ اسرائیل را نیز هک و به اطلاعات آن دست پیدا کنند.

ابوعبید در گفتگو با شبکه الجزیره توضیح داده که ارتش اسرائیل حملات الکترونیکی را تهدیدی برای امنیت ملی و سیستم نظامی خود میداند، به طوری که گروه کوچکی از هکرها، بیشتر از موشکها و سلاحهای متعارف به این رژیم آسیب رسانده است. این کارشناس امنیت اطلاعات معتقد است که اسرائیل در مورد حملات سایبری و ماهیت جنگ سایبری در دنیای مجازی تاکنون سکوت کرده است.

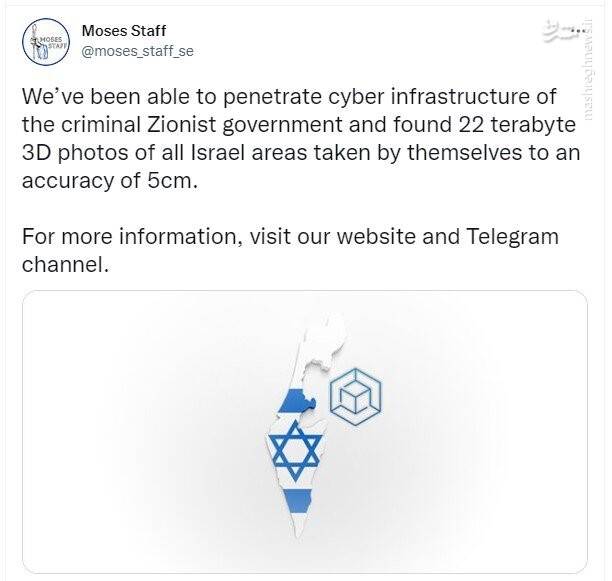

- هک تصاویر سه بعدی مناطق حساس و نظامی اسرائیل

گروه هکرهای عصای موسی به فایل ۲۲ ترابایتی تصاویر سه بعدی مناطق حساس و نظامی اسراییل دست یافته است و بخشهایی از آن را در ۱۴ نوامبر در یک سایت عمومی منتشر کردند.

در اطلاعیه این گروه آمده است: جامعه بینالملل تلاش میکند تا امنیت دولت جنایتکار صهیونیستی را تضمین کند. به عنوان مثال، محدود کردن دسترسی به عکسهای هوایی و نقشهها، تلاشی برای انجام این اقدام است. با این حال، ما توانستهایم به زیرساختهای سایبری دولت جنایتکار صهیونیستی نفوذ کنیم و به ۲۲ ترابایت فایلهای سه بعدی کل اسرائیل با دقت ۵ سانتیمتر دسترسی پیدا کنیم. علاوه بر این، ما در این ویدئو یک سورپرایز کوچک برای ارتش اسرائیل داریم.

این تصاویر سه بعدی برای ایجاد نقشههایی برای آموزش توسط ارتش اسرائیل استفاده میشود. این نقشهها توسط ارتشهای پیشرفته در سراسر جهان نیز استفاده میشود. به عنوان مثال، ارتش ایالات متحده یک پایگاه داده سه بعدی شامل نقشههای نبرد برای عملیات خود ایجاد کرده است.

نقشه برداری تخصصی به سربازان اجازه میدهد تا به صورت مجازی برای نبردها آموزش ببینند و تمام جزئیات روی زمین، حتی گونههای درختان را مشاهده کنند. تجربه واقعیت مجازی در نقشه برداری سه بعدی نیز میتواند به آنها در انتخاب مسیرهای جایگزین در هنگام به دام افتادن کمک کند. گروه هکرهای عصای موسی همچنین ویدئویی را برای نشان دادن سطح دسترسی آنها به پروژههای مخفی اسرائیل منتشر کردند. این ویدئو بخشی از پروژه اوفک را نشان میدهد که به پروژه افق گسترده معروف است.

پروژه افق گسترده توسط وزارت دفاع اسرائیل برای ایجاد یک پایگاه چندبعدی برای استقرار تمامی واحدهای مورد نیاز در مرکز فلسطین اشغالی و در عین حال انجام فرآیندهای ساده سازی در حین اجرا انجام میشود. این پروژه بخشی از لایحه تصویب شده در سال ۲۰۱۵ میلادی برای تمرکززدایی ارتش اسرائیل است. این گروه میگوید که هدف واقعی در پشت پرده هک، افشای ماهیت واقعی دولت جنایتکار صهیونیستی است. آنها همچنین تصاویر ۱۶ افسر ارتش اسرائیل را با نام، هویت واقعی و پوشش و همچنین شماره شناسایی و شماره تلفن فاش کردهاند. گفته میشود این افسران در واحد ۸۲۰۰ ارتش خدمت میکنند.

- حملات گروه دیگری به نام «عدالت برای فلسطین»

حملات سایبری علیه دولت اسراییل و موسسههای امنیتی در ماههای اخیر به سرعت افزایش یافته است. گروه مستقل دیگری به نام «عدالت برای فلسطین» نیز به تازگی زیرساختهای سایبری کشور اسراییل را هک کرده و به شماره تلفن یوسی کوهن، رئیس سابق موساد دسترسی پیدا کرده است. کوهن مأمور ارشد اسرائیلی بود که طرح اولیه ترور محسن فخری زاده، دانشمند هستهای ایرانی را در ۲۷ نوامبر ۲۰۲۰ میلادی پیشنهاد کرد.

همانطور که چندین رسانه گزارش دادند، کوهن طرح اولیه را به رئیسجمهور وقت ایالات متحده، دونالد ترامپ، و رئیس وقت سیا، جینا هاسپل ارائه کرد و آنها را در مورد این ترور توجیه کرد. این گروه، شماره تلفن کوهن و همچنین شماره تلفن دختر و همسرش را به صورت آنلاین منتشر کرد. اسرائیلیها هنوز در مورد این حملات اظهار نظری نکردهاند. گزارشها حاکی از آن است که مقامات اسرائیلی، دستوری غیررسمی برای کم اهمیت جلوه دادن حملات سایبری و جلوگیری از افشای اطلاعات صادر کردهاند.

عوامل تهدیدکننده بارها در چند ماه گذشته به سامانههای اسرائیل آسیب رساندهاند، به شبکهها نفوذ کرده و فایلها را رمزگذاری کردهاند و سپس نسخههای به سرقت رفته را در اختیار عموم قرار دادهاند.

بدن ترتیب، انگیزه ظاهری این گروه، ایجاد حداکثر اختلال در عملیات و آسیب رساندن به اهداف خود از طریق افشای اسرار شرکتها و سایر اطلاعات حساس از طریق سایتهای نشت دادههای اختصاصی، حسابهای توییتر و کانالهای تلگرام است.

- اطلاعات در دسترس همه

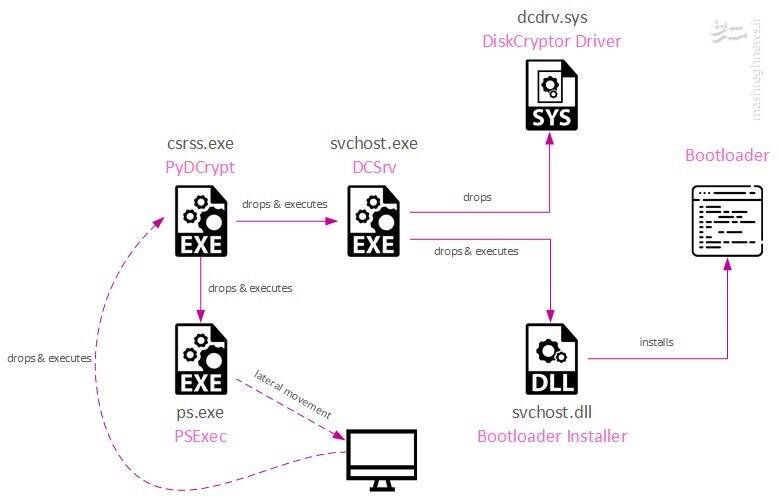

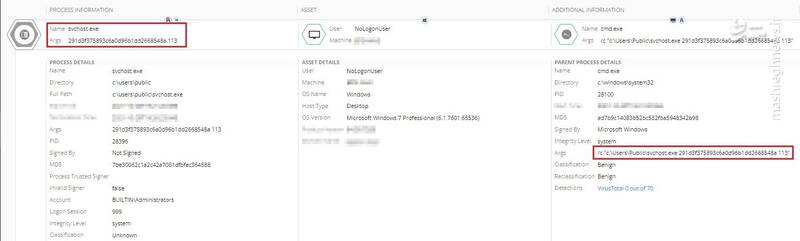

پژوهشگران شرکت چک پوینت، امروز گزارش مفصلی در مورد گروه عصای موسی منتشر کردهاند که به بررسی تکنیکها، زنجیره نفوذ و ابزار مورد استفاده این هکرها میپردازد.

به نظر میرسد که این گروه از درگاههای در دسترس عموم برای آسیبپذیریهای شناسایی شده استفاده میکنند که در زیرساختهای در دسترس عموم، اصلاح نشدهاند.

به عنوان مثال، گروه هک سرورهای آسیبپذیر مایکروسافت اکسچینج را که ماههاست مورد بهرهبرداری هستند، هدف قرار داده است، اما بسیاری از استقرارها بدون اصلاحات مورد نیاز همچنان باقی ماندهاند.

پس از نفوذ موفقیتآمیز یک سیستم، هکرها به صورت مخفیانه از طریق شبکه با کمک PsExec، WMIC و Powershell حرکت میکنند، بنابراین از هیچ راه نفوذ سفارشی استفاده نمیشود. هکرها در نهایت از یک بدافزار PyDCrypt سفارشی استفاده میکنند که از DiskCryptor، به عنوان یک ابزار رمزگذاری دیسک منبع باز موجود در GitHub، برای رمزگذاری دستگاهها استفاده میکند.

زنجیره نفوذ عصای موسی منبع: گزارش چک پوینت

- دلیل برنامه ضعیف رمزگذاری عصای موسی

شرکت چکپوینت در گزارش خود توضیح میدهد که فایلهای رمزگذاری شده را میتوان تحت شرایط خاصی بازیابی کرد، زیرا الگوی رمزگذاری در هنگام رمزگذاری اولیه دستگاهها از تولید کلیدهای متقارن استفاده میکند.

در رمزگذاری PyD، کلیدهای منحصربهفردی را برای هر نام میزبان بر اساس هش MD5 و crafted salt تولید میکند. اگر کپی رمزگذاری PyD مورد استفاده در حمله سایبری، بازیابی و معکوس شود، تابع هش میتواند به دست آید.

الگوی تکثیر پارامترهای حمله برای رمزگشایی - منبع: گزارش چک پوینت

این اتفاق در بسیاری از مواردی که باج افزار از ابزارهای حذف استفاده نمیکند و یا در پیکربندی، این امکان غیرفعال شده، امکانپذیر خواهد بود.

به صورت کلی، هکرهای عصای موسی تلاش زیادی برای این بخش از عملیات خود انجام نمیدهند، زیرا هدف اصلی آنها ایجاد هرجومرج در عملیاتهای هدفمند علیه اسرائیل و نه اطمینان یافتن از غیرقابل بازیابی بودن درایوهای رمزگذاری شده بوده است.

- انگیزههای سیاسی هکرهای عصای موسی

بر اساس ادعای رسانههای اسرائیلی اگرچه این هکرها از اسم جدیدی بهره بردهاند، اما ممکن است آنها ارتباطاتی با گروههای هکر Pay2Key و یا 'BlackShadow که دارای انگیزههای سیاسی و اهداف مشابه هستند، داشته باشند. در سپتامبر ۲۰۲۱ میلادی، گروه هکری عصای موسی شروع به هدف قرار دادن سازمانهای اسرائیلی کرد و بر اساس آنچه محققان در گزارش خود توضیح میدهند، آنها به موجی از حملاتی پیوست که از حدود یک سال پیش توسط گروههای حمله Pay2Key و BlackShadow آغاز شده بود.

این هکرها عمدتاً به دلایل سیاسی برای ایجاد سروصدا در رسانهها و آسیب رساندن به وجهه کشور، مطالبه پول و انجام مذاکرات طولانی و عمومی با قربانیان فعالیت میکردهاند. این گروه در رسانههای اجتماعی، یک سایت انتشار دادههای به دست آورده و یک کانال تلگرام حضور پررنگی دارد که همگی برای انتشار دادههای دزدیده شده در کانالهای متعدد برای به حداکثر رساندن آسیبهای خود استفاده میشوند.

بیانیه هک ۲۲ ترابایت تصاویر سهبعدی توسط عصای موسی در توییتر

- ناتوانی رژیم صهیونیستی در شناسایی موقعیت جغرافیای عصای موسی

تحلیلگران تاکنون نتوانستهاند موقعیت جغرافیایی هکرهای عصای موسی را شناسایی کنند و یا به این پرسش پاسخ دهند که آیا آنها یک گروه تحت حمایت دولت هستند و یا خیر. با این حال، یکی از نمونههای بدافزار مورد استفاده در حملات گروه عصای موسی چند ماه قبل از شروع حملات از فلسطین در پایگاه ویروس توتال آپلود شد.

اگرچه این دلیل کاملی نیست، اما ممکن است مکان مهاجمان را افشا کند. در گزارش چکپوینت اعلام شده که گاهی اوقات آنها ابزارهای خرابکاری خود را در درگاههای عمومی مانند ویروس توتال آزمایش میکنند تا مطمئن شوند که به اندازه کافی مخفی هستند.

از آنجایی که حملات هکرهای عصای موسی از آسیبپذیریهای قدیمی استفاده میکنند که دارای پچهای امنیتی در دسترس هستند، شرکت چکپوینت به همه سازمانهای اسرائیلی توصیه میکند که نرمافزارهای خود را برای جلوگیری از حملات هکرها، روزآمد کنند.

- کشف تکنیکهای هکرها: ایدئولوژی فراتر از پول

در سپتامبر ۲۰۲۱ میلادی، گروه هکر عصای موسی شروع به هدف قرار دادن سازمانهای اسرائیلی کرد و به موجی از حملات پیوست که حدود یک سال پیش توسط گروههای هکر Pay2Key و BlackShadow آغاز شده بود. گرچه هکرهای قبلی، عمدتاً به دلایل سیاسی در تلاش برای ایجاد سروصدا در رسانهها و آسیب رساندن به وجهه اسرائیل، مطالبه پول و انجام مذاکرات طولانی و عمومی با قربانیان فعالیت میکردند. اما گروه عصای موسی رفتار متفاوتی دارد. این گروه به صورت علنی اعلام میکند که انگیزه آنها از حمله به شرکتهای اسرائیلی ایجاد خسارت از طریق افشای اطلاعات حساس هک شده و رمزگذاری شبکههای قربانی، بدون درخواست باج پولی است. مهاجمان هدف خود را «مبارزه با مقاومت و افشای جنایات صهیونیستها در سرزمینهای اشغالی» است.

گروه عصای موسی، حملات هدفمندی را علیه شرکتهای اسرائیلی انجام میدهد، دادههای آنها را فاش میکند و شبکههای آنها را رمزگذاری میکند. هیچ درخواست باج و هیچ گزینه رمزگشایی نیز وجود ندارد. انگیزههای آنها تنها سیاسی است.

در این حملات از کتابخانه منبع باز DiskCryptor برای انجام رمزگذاری حجم و قفل کردن رایانههای قربانیان با یک بوت لودر استفاده میشود که به سیستمها اجازه بوت شدن بدون رمز عبور صحیح را نمیدهد. روش رمزگذاری فعلی این گروه هکر ممکن است تحت شرایط خاصی، برگشتپذیر باشد. همانطور که در بالا توضیح دادیم، گروه عصای موسی، روش خاصی برای بهرهبرداری از آسیبپذیریها در سرورهای عمومی دارد و در ادامه، با استفاده از ترکیبی از ابزارهای منحصربهفرد، شبکه هدف را رمزگذاری کرده و از رمزگذاری صرفاً برای اهداف تخریب استفاده میکند. همانند گروههای Pay2Key و BlackShadow که در گذشته فعالیت داشتند، گروه عصای موسی با انگیزه سیاسی و ایدئولوژیکی سازمانهای اسرائیلی را هدف قرار میدهد.

موضوع مهمی که لرزه بر اندام مقامات رژیم صهیونیستی انداخته این نکته است که هکرها در پیام تاکید کردند که حمله سایبری ابتدای راه است. گفتنی است این گروه هکری تاکنون بیش از ۱۷۲ سرور، ۲۵۷ وبسایت و ۳۴ ترابایت اطلاعات رژیم صهیونیستی را هک کرده است. این مسئله حاکی از این مطلب است که هکرها برنامههای بیشتر و درازمدتی را برای ضربه زدن به توان اطلاعاتی و زیرساختهای این رژیم نامشروع در سر دارند و در آینده نیز قطعا باید منتظر حملات دیگری از این دست باشند.